En este libro se ofrece una conceptualización de modelo, paradigma, enfoque y método. Se hace una distinción entre los modelos epistémicos, los paradigmas epistemológicos y los métodos de investigación. Se invita a un debate sobre los mismos. Se analizan los paradigmas epistemológicos (racionalismo, empirismo, pragmatismo, positivismo, neopositivismo o positivismo lógico, fenomenología, hermenéutica, teoría crítica y configuracionismo). Se argumentan los enfoques de investigación: empírico-analítico (positivistay cualitativo), histórico-hermenéutico (interpretativo, comprensivo, cualitativo) y sociocrítico (transformacional, cualitativo). Se abordan las metodologías investigativas: metodología hipotética-deductiva, metodología interpretativa-comprensiva y metodología transformacional. Se explican de manera detallada los métodos de investigación cualitativa: investigación exploratoria, descriptiva, etnografía, documental, estudio de caso, etnometodología, interaccionismo simbólico, fenomenología y teoría fundada. Finalmente, seabordan las formas emergentes de investigación decolonial: la altersofía y el hacer decolonial, así como la urgencia de decolonizar la estructura de las tesis de maestría y doctorado, y de los proyectos de investigación, para poder desprendernos de la episteme moderna/colonial y de las metodologías eurocéntricas.

En este libro se ofrece una conceptualización de modelo, paradigma, enfoque y método. Se hace una distinción entre los modelos epistémicos, los paradigmas epistemológicos y los métodos de investigación. Se invita a un debate sobre los mismos. Se analizan los paradigmas epistemológicos (racionalismo, empirismo, pragmatismo, positivismo, neopositivismo o positivismo lógico, fenomenología, hermenéutica, teoría crítica y configuracionismo). Se argumentan los enfoques de investigación: empírico-analítico (positivistay cualitativo), histórico-hermenéutico (interpretativo, comprensivo, cualitativo) y sociocrítico (transformacional, cualitativo). Se abordan las metodologías investigativas: metodología hipotética-deductiva, metodología interpretativa-comprensiva y metodología transformacional. Se explican de manera detallada los métodos de investigación cualitativa: investigación exploratoria, descriptiva, etnografía, documental, estudio de caso, etnometodología, interaccionismo simbólico, fenomenología y teoría fundada. Finalmente, seabordan las formas emergentes de investigación decolonial: la altersofía y el hacer decolonial, así como la urgencia de decolonizar la estructura de las tesis de maestría y doctorado, y de los proyectos de investigación, para poder desprendernos de la episteme moderna/colonial y de las metodologías eurocéntricas. Este libro pretende conectar el ejercicio corporativo con la respuesta estratégica y cómo se viene desarrollando dicha integración. El objetivo es, en resumen, acercar los componentes de mercado con los componentes de las finanzas corporativas, las cuales en términos administrativos son bastante relevantes, comenzando desde la gestión de portafolios hasta la administración de tesorería, o incluso partiendo de la administración de riesgos hasta la viabilidad financiera. Es norma general que a medida que se alcance un mayor acercamiento con el mundo financiero, se presenten dos líneas de estudio, como bien se ha mencionado los mercados financieros y las finanzas de la corporación, las opciones reales son el mejor camino para fusionar ambas corrientes y de paso proponer una lectura a los resultados desde la innovación y reescritura de las finanzas tradicionales..

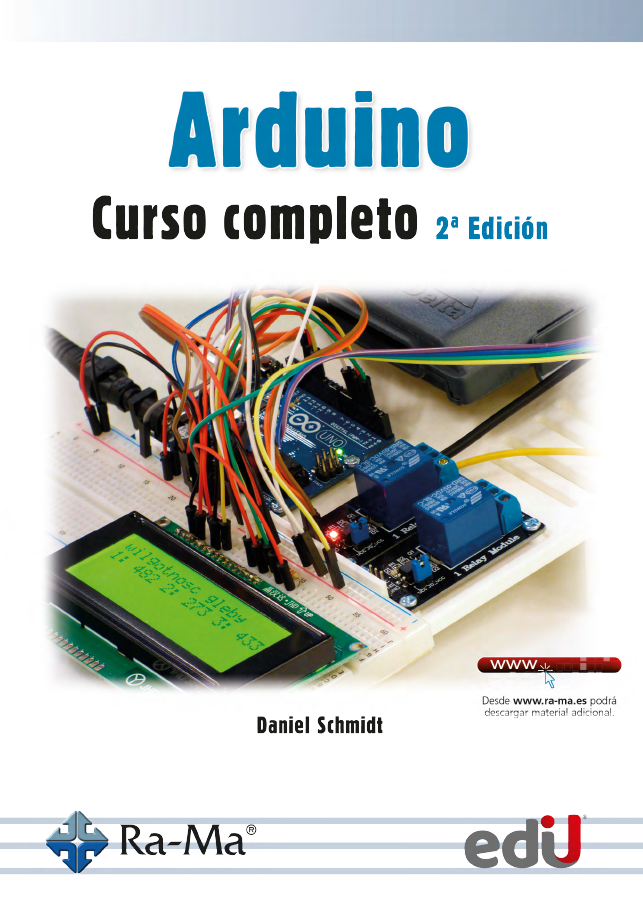

Este libro pretende conectar el ejercicio corporativo con la respuesta estratégica y cómo se viene desarrollando dicha integración. El objetivo es, en resumen, acercar los componentes de mercado con los componentes de las finanzas corporativas, las cuales en términos administrativos son bastante relevantes, comenzando desde la gestión de portafolios hasta la administración de tesorería, o incluso partiendo de la administración de riesgos hasta la viabilidad financiera. Es norma general que a medida que se alcance un mayor acercamiento con el mundo financiero, se presenten dos líneas de estudio, como bien se ha mencionado los mercados financieros y las finanzas de la corporación, las opciones reales son el mejor camino para fusionar ambas corrientes y de paso proponer una lectura a los resultados desde la innovación y reescritura de las finanzas tradicionales.. El objetivo de este libro es que el lector conozca los aspectos prácticos de la programación de Arduino focalizando en la optimización de códigos, considerando los recursos de hardware que ofrece la placa Arduino UNO. De forma didáctica y secuencial se introduce al lector en los principios básicos de electrónica digital para conocer el funcionamiento de los componentes que pretendemos conectar a la placa Arduino. A continuación, el autor explica cómo realizar la programación pantallas táctiles Nextion, distintos tipos de sensores, servidores web, protocolos para IOT, control industrial, seguridad, etc., todo ello acompañado de ejercicios y ejemplos prácticos. También, con este manual aprenderá a programar programas sencillos con Python para conectar Arduino a sistemas informáticos, generar interfaces con botones, iconos y ventanas que se conecten con Arduino mediante sockets de y con MQTT entramos al mundo de IoT.

El objetivo de este libro es que el lector conozca los aspectos prácticos de la programación de Arduino focalizando en la optimización de códigos, considerando los recursos de hardware que ofrece la placa Arduino UNO. De forma didáctica y secuencial se introduce al lector en los principios básicos de electrónica digital para conocer el funcionamiento de los componentes que pretendemos conectar a la placa Arduino. A continuación, el autor explica cómo realizar la programación pantallas táctiles Nextion, distintos tipos de sensores, servidores web, protocolos para IOT, control industrial, seguridad, etc., todo ello acompañado de ejercicios y ejemplos prácticos. También, con este manual aprenderá a programar programas sencillos con Python para conectar Arduino a sistemas informáticos, generar interfaces con botones, iconos y ventanas que se conecten con Arduino mediante sockets de y con MQTT entramos al mundo de IoT. Este libro tiene como objetivo que todas aquellas personas que se quieren iniciarse en el ?hacking? comprendan los conceptos, metodología y las herramientas que se necesitan durante el proceso de detección de vulnerabilidades de seguridad de un sistema. Con un lenguaje didáctico se introduce al lector de forma secuencial en esta disciplina donde la teoría está acompañada de numerosos ejemplos prácticos, realizados sobre un laboratorio que el propio lector puede crear y que le servirá para poner en práctica los conceptos aprendidos. Para ello el libro se estructura de la siguiente forma:? Técnicas de reconocimiento y herramientas útiles para el mismo.? Fase enumeración y técnicas de obtención de información.? Explotación de sistemas y obtención de acceso utilizando la información conseguida en la fase de enumeración.? Obtención de información del equipo y de la red interna para tomar control total del sistema.? Test de la seguridad de las redes WiFi, donde se realiza un ejemplo práctico en el que se obtiene la contraseña de una red WiFi.Los contenidos, además, han sido adaptados a los requeridos en el módulo profesional ?Incidentes de ciberseguridad?, que se engloba dentro del ?Curso de Especialización de Ciberseguridad en Entornos de las Tecnologías de la Información? (Título LOE).

Este libro tiene como objetivo que todas aquellas personas que se quieren iniciarse en el ?hacking? comprendan los conceptos, metodología y las herramientas que se necesitan durante el proceso de detección de vulnerabilidades de seguridad de un sistema. Con un lenguaje didáctico se introduce al lector de forma secuencial en esta disciplina donde la teoría está acompañada de numerosos ejemplos prácticos, realizados sobre un laboratorio que el propio lector puede crear y que le servirá para poner en práctica los conceptos aprendidos. Para ello el libro se estructura de la siguiente forma:? Técnicas de reconocimiento y herramientas útiles para el mismo.? Fase enumeración y técnicas de obtención de información.? Explotación de sistemas y obtención de acceso utilizando la información conseguida en la fase de enumeración.? Obtención de información del equipo y de la red interna para tomar control total del sistema.? Test de la seguridad de las redes WiFi, donde se realiza un ejemplo práctico en el que se obtiene la contraseña de una red WiFi.Los contenidos, además, han sido adaptados a los requeridos en el módulo profesional ?Incidentes de ciberseguridad?, que se engloba dentro del ?Curso de Especialización de Ciberseguridad en Entornos de las Tecnologías de la Información? (Título LOE).

¡Somos talento Colombiano!Envio gratis por compras superiores a $250.000*10% dcto. en tu primera compra con el cupón #LEER*