- Sin stock

Formato: Libro | Autor: Omar Iván Trejos Buriticá | Descripción: Muchas personas confunden la Programación con la Lógica de Programación. La primera involucra el conocimiento de técnicas e instrucciones de un determinado lenguaje a través de los cuales se hace sencillo lograr que el computador obtenga unos resultados mucho más rápido que nosotros. La segunda involucra, de una manera técnica y organizada, los conceptos que nos permiten diseñar, en términos generales, la solución a problemas que pueden llegar a ser implementados a través de un computador. Luego de muchos años de estudio de estos factores, pude condensar en este libro los que, considero, son los conceptos fundamentales para aprender realmente a programar, o sea, lo que he llamado la esencia de la lógica de programación, pues busco que usted conozca estos elementos conceptuales y, luego de dominarlos, se enfrente sin ningún problema no solo a cualquier objetivo que pueda ser alcanzable a través de computadores, sino además a cualquier lenguaje de programación.

Formato: Libro | Autor: Omar Iván Trejos Buriticá | Descripción: Muchas personas confunden la Programación con la Lógica de Programación. La primera involucra el conocimiento de técnicas e instrucciones de un determinado lenguaje a través de los cuales se hace sencillo lograr que el computador obtenga unos resultados mucho más rápido que nosotros. La segunda involucra, de una manera técnica y organizada, los conceptos que nos permiten diseñar, en términos generales, la solución a problemas que pueden llegar a ser implementados a través de un computador. Luego de muchos años de estudio de estos factores, pude condensar en este libro los que, considero, son los conceptos fundamentales para aprender realmente a programar, o sea, lo que he llamado la esencia de la lógica de programación, pues busco que usted conozca estos elementos conceptuales y, luego de dominarlos, se enfrente sin ningún problema no solo a cualquier objetivo que pueda ser alcanzable a través de computadores, sino además a cualquier lenguaje de programación.  Formato: Libro | Autor: Jeimy J. Cano M. | Descripción: "En un mundo digitalmente modificado, donde los flujos de información son inevitables y cada vez más frecuentes, las exigencias de seguridad y control de las empresas representan un reto de balance entre las necesidades del negocio y las propuestas de valor para los clientes de los nuevos productos y/o servicios bajo un entorno volátil, incierto, complejo y ambiguo. En este sentido, el ejecutivo de seguridad de la información, de privacidad o de ciberseguridad debe anticipar amenazas y riesgos emergentes y actuar en consecuencia. Por tanto, tres declaraciones son claves para asumir la complejidad de las situaciones que se le pueden presentar: fluir con las situaciones límite y tomar decisiones inteligentes para abordarlas; todos los aprendizajes adquiridos e interiorizados, tarde o temprano, serán útiles y el entrenamiento lo es todo, por tanto, nunca debe dejar de ejercitarse. Así las cosas, se presenta esta publicación como una excusa académica y sencilla para orientar a los ejecutivos de seguridad de la información y afines, como una carta de navegación que busca establecer un trazado sobre el territorio inestable del ejercicio de un cargo, que siempre está en constante movimiento y que exige una capacidad de adaptación y renovación, para estar cerca de los linderos de los nuevos trucos de los atacantes y así proveer apuestas prácticas y audaces para hacer más resistentes a las organizaciones ante la inevitabilidad de la falla." "Saber cómo implementar una adecuada y eficiente gestión de la seguridad de la información, será la mejor carta de presentación que pueda mostrar un profesional de la seguridad que desea acceder al cargo de CISO. Como es menester, para llegar a ello habrá recibido antes una adecuada formación universitaria y realizado cursos y posgrados, tanto tecnológicos como de gestión y dirección, pero su talón de Aquiles será siempre la experiencia. En el complejo escenario de la seguridad, los experimentos no son una buena solución; es mejor seguir las sabias palabras del refranero español: la experiencia es la madre de todas las ciencias. Este nuevo libro de un infatigable y reconocido experto en seguridad como lo es el Dr. Jeimy Cano, permite ponernos al día precisamente en esto, en las experiencias y en el día a día de un CISO, siguiendo el recorrrido que nos propone el autor en sus casi 200 páginas. Un manual de obligada lectura para quienes ya son CISO, para quienes esperan llegar a serlo y, en general, para quienes día a día vamos aprendiendo desde la experiencia de los mejores." Dr. Jorge Ramió Aguirre Profesor Titular Departamento de Sistemas Informáticos Universidad Politécnica de Madrid, España. Creador y director de la Red Temática de Criptografía y Seguridad de la Información "Criptored""El Dr. Jeimy Cano nos sorprende nuevamente con esta obra, en la que nos regala la posibilidad de compartir su visión sobre la creciente importancia de la seguridad de la información para el negocio. De su lectura emergen con una claridad inigualable, las principales características y retos de esta disciplina, su presente y su futuro y especialmente, su inserción en el contexto organizacional actual. La publicación desafiará inevitablemente al lector, sea este un Directivo o un profesional técnico de la especialidad, a repensar y enriquecer su entendimiento de la inseguridad de la información, y a reconocer a la seguridad de la información como una función habilitadora y transformadora del negocio. Desde cuestiones prácticas, como la presentación de un informe de gestión a los cuerpos directivos, a profundas reflexiones sobre el negocio de la seguridad de la información, este libro es de lectura obligatoria para cualquier profesional del área que, desde un rol ejecutivo o técnico, quiera lograr un entendimiento acabado de cómo acompañar con su trabajo, al éxito de su organización."

Formato: Libro | Autor: Jeimy J. Cano M. | Descripción: "En un mundo digitalmente modificado, donde los flujos de información son inevitables y cada vez más frecuentes, las exigencias de seguridad y control de las empresas representan un reto de balance entre las necesidades del negocio y las propuestas de valor para los clientes de los nuevos productos y/o servicios bajo un entorno volátil, incierto, complejo y ambiguo. En este sentido, el ejecutivo de seguridad de la información, de privacidad o de ciberseguridad debe anticipar amenazas y riesgos emergentes y actuar en consecuencia. Por tanto, tres declaraciones son claves para asumir la complejidad de las situaciones que se le pueden presentar: fluir con las situaciones límite y tomar decisiones inteligentes para abordarlas; todos los aprendizajes adquiridos e interiorizados, tarde o temprano, serán útiles y el entrenamiento lo es todo, por tanto, nunca debe dejar de ejercitarse. Así las cosas, se presenta esta publicación como una excusa académica y sencilla para orientar a los ejecutivos de seguridad de la información y afines, como una carta de navegación que busca establecer un trazado sobre el territorio inestable del ejercicio de un cargo, que siempre está en constante movimiento y que exige una capacidad de adaptación y renovación, para estar cerca de los linderos de los nuevos trucos de los atacantes y así proveer apuestas prácticas y audaces para hacer más resistentes a las organizaciones ante la inevitabilidad de la falla." "Saber cómo implementar una adecuada y eficiente gestión de la seguridad de la información, será la mejor carta de presentación que pueda mostrar un profesional de la seguridad que desea acceder al cargo de CISO. Como es menester, para llegar a ello habrá recibido antes una adecuada formación universitaria y realizado cursos y posgrados, tanto tecnológicos como de gestión y dirección, pero su talón de Aquiles será siempre la experiencia. En el complejo escenario de la seguridad, los experimentos no son una buena solución; es mejor seguir las sabias palabras del refranero español: la experiencia es la madre de todas las ciencias. Este nuevo libro de un infatigable y reconocido experto en seguridad como lo es el Dr. Jeimy Cano, permite ponernos al día precisamente en esto, en las experiencias y en el día a día de un CISO, siguiendo el recorrrido que nos propone el autor en sus casi 200 páginas. Un manual de obligada lectura para quienes ya son CISO, para quienes esperan llegar a serlo y, en general, para quienes día a día vamos aprendiendo desde la experiencia de los mejores." Dr. Jorge Ramió Aguirre Profesor Titular Departamento de Sistemas Informáticos Universidad Politécnica de Madrid, España. Creador y director de la Red Temática de Criptografía y Seguridad de la Información "Criptored""El Dr. Jeimy Cano nos sorprende nuevamente con esta obra, en la que nos regala la posibilidad de compartir su visión sobre la creciente importancia de la seguridad de la información para el negocio. De su lectura emergen con una claridad inigualable, las principales características y retos de esta disciplina, su presente y su futuro y especialmente, su inserción en el contexto organizacional actual. La publicación desafiará inevitablemente al lector, sea este un Directivo o un profesional técnico de la especialidad, a repensar y enriquecer su entendimiento de la inseguridad de la información, y a reconocer a la seguridad de la información como una función habilitadora y transformadora del negocio. Desde cuestiones prácticas, como la presentación de un informe de gestión a los cuerpos directivos, a profundas reflexiones sobre el negocio de la seguridad de la información, este libro es de lectura obligatoria para cualquier profesional del área que, desde un rol ejecutivo o técnico, quiera lograr un entendimiento acabado de cómo acompañar con su trabajo, al éxito de su organización." Formato: Libro | Autores: Ismael Caballero Muñoz-Reja, Ana Isabel Gómez Carretero, Fernando Gualo Cejudo, Jorge Merino García, Bibiano Rivas García, Mario Piattini Velthuis | Descripción: En la actualidad los datos han cobrado una importancia esencial en las organizaciones que se están transformando digitalmente y convirtiéndoseen data centric para poder ofrecer un servicio de excelencia a todos sus stakeholders y tomar las mejores decisiones.

Formato: Libro | Autores: Ismael Caballero Muñoz-Reja, Ana Isabel Gómez Carretero, Fernando Gualo Cejudo, Jorge Merino García, Bibiano Rivas García, Mario Piattini Velthuis | Descripción: En la actualidad los datos han cobrado una importancia esencial en las organizaciones que se están transformando digitalmente y convirtiéndoseen data centric para poder ofrecer un servicio de excelencia a todos sus stakeholders y tomar las mejores decisiones. Formato: Libro | Autor: Varios autores | Descripción: Este libro le otorga la importancia a las prácticas y herramientas que alguien que se inicie en esta disciplina debe conocer como punto de partida. A lo largo de este libro, se describirán todo tipo de técnicas, físicas y lógicas, para perpetrar ataques basados en Ingeniería Social: phising, obtención de información a través de fuentes abiertas OSINT, técnicas de manipulación de personas, operaciones psicológicas PSYOPS, métodos de suplantación, detección de mentiras, programación neurolingüística PNL, lockpicking, etc.

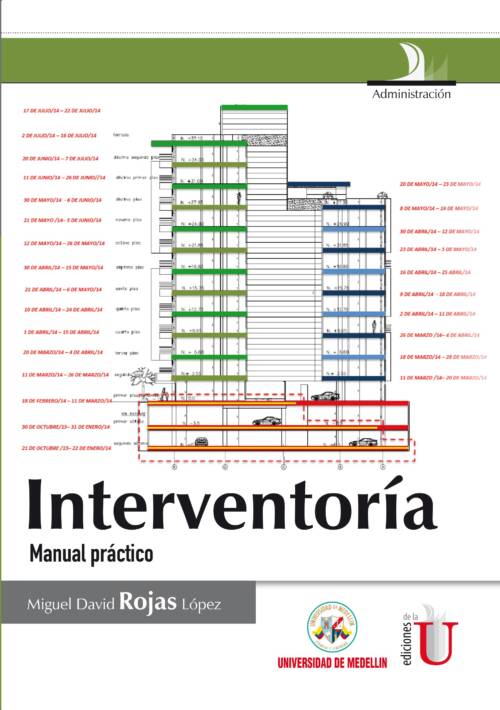

Formato: Libro | Autor: Varios autores | Descripción: Este libro le otorga la importancia a las prácticas y herramientas que alguien que se inicie en esta disciplina debe conocer como punto de partida. A lo largo de este libro, se describirán todo tipo de técnicas, físicas y lógicas, para perpetrar ataques basados en Ingeniería Social: phising, obtención de información a través de fuentes abiertas OSINT, técnicas de manipulación de personas, operaciones psicológicas PSYOPS, métodos de suplantación, detección de mentiras, programación neurolingüística PNL, lockpicking, etc. Formato: Libro | Autor: Miguel David Rojas López | Descripción: El libro presenta las formas de control que realiza la interventoría en diferentes contratos según su naturaleza. Asimismo, contempla aspectos técnicos que el interventor debe tener presente en la obra como: ensayos, aspectos financieros, administrativos, legales y ambientales; que hacen parte del monitoreo de la interventoría, con el objetivo de verificar que las condiciones iniciales del contrato se cumplan como lo exige la entidad contratante, de acuerdo con las normas en cada una de las áreas.

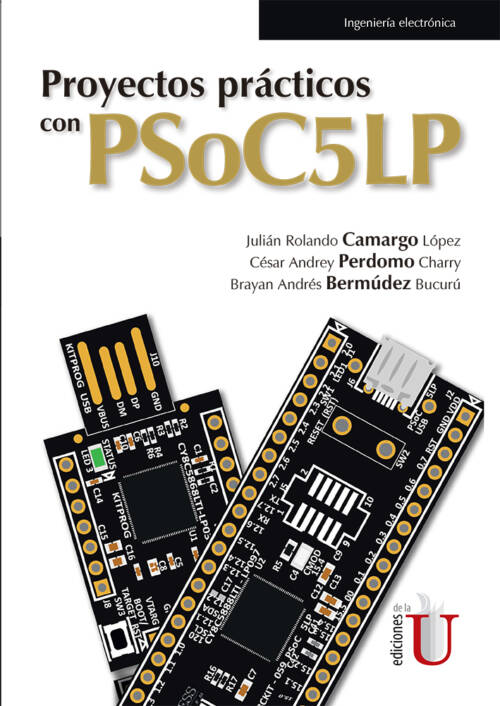

Formato: Libro | Autor: Miguel David Rojas López | Descripción: El libro presenta las formas de control que realiza la interventoría en diferentes contratos según su naturaleza. Asimismo, contempla aspectos técnicos que el interventor debe tener presente en la obra como: ensayos, aspectos financieros, administrativos, legales y ambientales; que hacen parte del monitoreo de la interventoría, con el objetivo de verificar que las condiciones iniciales del contrato se cumplan como lo exige la entidad contratante, de acuerdo con las normas en cada una de las áreas. Formato: Libro | Autores: Julián Rolando Camargo López, César Andrey Perdomo Charry y Brayan Andrés Bermúdez Bucurú | Descripción: El libro que está a punto de leer contiene una recopilación de proyetos prácticos completos realizados con el kit CY8CKIT-059 PSoC 5LP de Cypress semiconductor utilizando diversos componentes electrónicos.

Formato: Libro | Autores: Julián Rolando Camargo López, César Andrey Perdomo Charry y Brayan Andrés Bermúdez Bucurú | Descripción: El libro que está a punto de leer contiene una recopilación de proyetos prácticos completos realizados con el kit CY8CKIT-059 PSoC 5LP de Cypress semiconductor utilizando diversos componentes electrónicos.- Sin stock

Complemento webFormato: Libro | Autor: Carlos Tobajas Vásquez | Descripción: Dentro de las energías renovables la solar fotovoltaica es la que tiene un auge más considerable, debido al encarecimiento de las energías convencionales y a los aumentos de la contaminación. La energía solar fotovoltaica se subdivide en dos partes una es la fotovoltaica aislada y la otra la fotovoltaica por conexión a la red general de la compañía eléctrica. Aunque, debido a la crisis mundial, las primas se han reducido, todavía resulta rentable producir energía eléctrica de esta forma. En viviendas aisladas o señalización situadas en el medio rural se está imponiendo bastante por su rentabilidad y autonomía.El Código Técnico de Edificación en su documento básico HES ahorro y energía ha variado el contexto que existía en el estudio de la energía solar eléctrica. El libro está dirigido a alumnos estudiantes de FP y al personal que está interesado en la instalación de este tipo de energía. El temario del libro se divide en 7 temas, contando el último con 4 casos prácticos a modo de compresión de la teoría explicada.

Complemento webFormato: Libro | Autor: Carlos Tobajas Vásquez | Descripción: Dentro de las energías renovables la solar fotovoltaica es la que tiene un auge más considerable, debido al encarecimiento de las energías convencionales y a los aumentos de la contaminación. La energía solar fotovoltaica se subdivide en dos partes una es la fotovoltaica aislada y la otra la fotovoltaica por conexión a la red general de la compañía eléctrica. Aunque, debido a la crisis mundial, las primas se han reducido, todavía resulta rentable producir energía eléctrica de esta forma. En viviendas aisladas o señalización situadas en el medio rural se está imponiendo bastante por su rentabilidad y autonomía.El Código Técnico de Edificación en su documento básico HES ahorro y energía ha variado el contexto que existía en el estudio de la energía solar eléctrica. El libro está dirigido a alumnos estudiantes de FP y al personal que está interesado en la instalación de este tipo de energía. El temario del libro se divide en 7 temas, contando el último con 4 casos prácticos a modo de compresión de la teoría explicada.  Formato: Libro | Autor: Carlos Alberto Echeverri Londoño | Descripción: Este libro proporciona los criterios para el diseño de sistemas de ventilación industrial con el propósito de proteger la salud de los trabajadores mediante la reducción de los riesgos en el aire al controlar los contaminantes generados a partir de procesos industriales.

Formato: Libro | Autor: Carlos Alberto Echeverri Londoño | Descripción: Este libro proporciona los criterios para el diseño de sistemas de ventilación industrial con el propósito de proteger la salud de los trabajadores mediante la reducción de los riesgos en el aire al controlar los contaminantes generados a partir de procesos industriales.- Sin stock

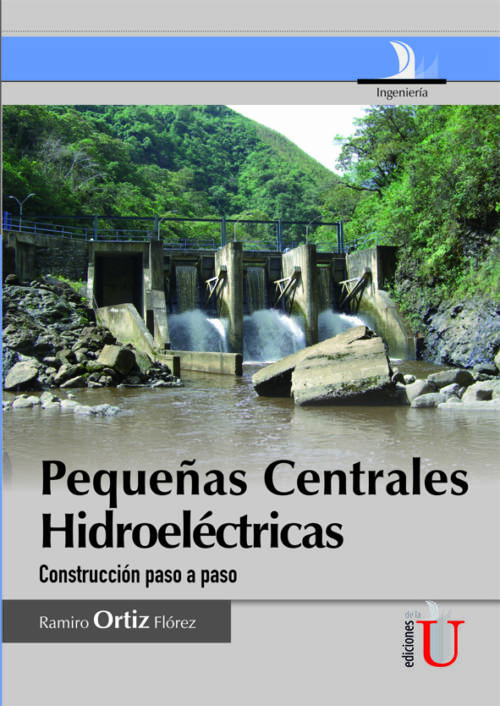

Formato: Libro | Autor: Ramiro Ortiz Flórez | Descripción: La energía eléctrica a partir su aplicación comercial ha sido un factor determinante para la economía y el desarrollo social; que si bien inicialmente fue utilizada para los sistemas de alumbrado público, posteriormente a la vez que se convirtió en la fuerza motriz que necesitaba la industria y el comercio, también se constituyó como una herramienta necesaria para el comodidad de los hogares.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. No obstante, con el fin de aunar esfuerzos, interconectar sus sistemas, realizar una planeación integral y una operación conjunta, las diferentes empresas de energía se interconectaron en un sistema energético nacional.Esta forma de suministro de energía eléctrica hizo que las PCH's cayeran en el olvido; sin embargo el monopolio del Estado dio lugar a ineficiencias técnicas y económicas, que en conjunto con el endeudamiento, colocaron las finanzas del sector eléctrico en condiciones precarias. Razón por la cual el Estado dejó de ser el monopolio y cambió a un esquema de un mercado regulado en donde la generación con fuentes renovables y en particular las PCH's es importante frente a la generación con combustibles fósiles.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional.

Formato: Libro | Autor: Ramiro Ortiz Flórez | Descripción: La energía eléctrica a partir su aplicación comercial ha sido un factor determinante para la economía y el desarrollo social; que si bien inicialmente fue utilizada para los sistemas de alumbrado público, posteriormente a la vez que se convirtió en la fuerza motriz que necesitaba la industria y el comercio, también se constituyó como una herramienta necesaria para el comodidad de los hogares.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. No obstante, con el fin de aunar esfuerzos, interconectar sus sistemas, realizar una planeación integral y una operación conjunta, las diferentes empresas de energía se interconectaron en un sistema energético nacional.Esta forma de suministro de energía eléctrica hizo que las PCH's cayeran en el olvido; sin embargo el monopolio del Estado dio lugar a ineficiencias técnicas y económicas, que en conjunto con el endeudamiento, colocaron las finanzas del sector eléctrico en condiciones precarias. Razón por la cual el Estado dejó de ser el monopolio y cambió a un esquema de un mercado regulado en donde la generación con fuentes renovables y en particular las PCH's es importante frente a la generación con combustibles fósiles.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. - Sin stock

Formato: Ebook | Este libro representa una herramienta de autoestudio para el aprendizaje de los temas relacionados con los objetivos del examen de certificación CCNA Routing y Switching , a través de uno o dos exámenes.? CCNA v3.0 200-125? ICND 1 v3.0 100-105? ICND 2 v3.0 200-105Esta obra proporciona los conceptos, comandos y prácticas necesarias para configurar routers y switches Cisco para que funcionen en las redes corporativas y para alcanzar dicha certificación. Aunque este libro fue creado para aquellos que persiguen la certificación CCNA R&S, también es útil para administradores, personal de soporte o para los que simplemente desean entender más claramente el funcionamiento de las LAN, las WAN, sus protocolos y los servicios asociados.

Formato: Ebook | Este libro representa una herramienta de autoestudio para el aprendizaje de los temas relacionados con los objetivos del examen de certificación CCNA Routing y Switching , a través de uno o dos exámenes.? CCNA v3.0 200-125? ICND 1 v3.0 100-105? ICND 2 v3.0 200-105Esta obra proporciona los conceptos, comandos y prácticas necesarias para configurar routers y switches Cisco para que funcionen en las redes corporativas y para alcanzar dicha certificación. Aunque este libro fue creado para aquellos que persiguen la certificación CCNA R&S, también es útil para administradores, personal de soporte o para los que simplemente desean entender más claramente el funcionamiento de las LAN, las WAN, sus protocolos y los servicios asociados.  Formato: Libro | Autores: Fernando Vélez Varela y Liliana Gutiérrez Rancruel | Descripción: La evolución de la internet de todo y de las tecnologías emergentes despliegan un enorme portafolio de posibilidades, actividades y nuevas formas de comunicarse, abriendo un abanico de negocios, trabajos, formas de compra, de relacionarse con otras personas, haciendo que sean más los que se encuentran conectados, creando una demanda abismal de direcciones IP.

Formato: Libro | Autores: Fernando Vélez Varela y Liliana Gutiérrez Rancruel | Descripción: La evolución de la internet de todo y de las tecnologías emergentes despliegan un enorme portafolio de posibilidades, actividades y nuevas formas de comunicarse, abriendo un abanico de negocios, trabajos, formas de compra, de relacionarse con otras personas, haciendo que sean más los que se encuentran conectados, creando una demanda abismal de direcciones IP. Formato: Libro | Autor: Ing. Edgardo Alejo Becker y Arq. Bernardette Chaix | Descripción: El libro presenta las particularidades de los pisos industriales de hormigón utilizados mayoritariamente en naves de almacenamiento y procesos industriales aunque, además, la tecnología se puede aplicar a otros usos que, tal vez, pueden ser menos exigentes desde el punto de vista estructural

Formato: Libro | Autor: Ing. Edgardo Alejo Becker y Arq. Bernardette Chaix | Descripción: El libro presenta las particularidades de los pisos industriales de hormigón utilizados mayoritariamente en naves de almacenamiento y procesos industriales aunque, además, la tecnología se puede aplicar a otros usos que, tal vez, pueden ser menos exigentes desde el punto de vista estructural

¡Somos talento Colombiano!Envio gratis por compras superiores a $250.000*10% dcto. en tu primera compra con el cupón #LEER*