- Sin stock

Formato: Libro | Autor: Omar Iván Trejos Buriticá | Descripción: Muchas personas confunden la Programación con la Lógica de Programación. La primera involucra el conocimiento de técnicas e instrucciones de un determinado lenguaje a través de los cuales se hace sencillo lograr que el computador obtenga unos resultados mucho más rápido que nosotros. La segunda involucra, de una manera técnica y organizada, los conceptos que nos permiten diseñar, en términos generales, la solución a problemas que pueden llegar a ser implementados a través de un computador. Luego de muchos años de estudio de estos factores, pude condensar en este libro los que, considero, son los conceptos fundamentales para aprender realmente a programar, o sea, lo que he llamado la esencia de la lógica de programación, pues busco que usted conozca estos elementos conceptuales y, luego de dominarlos, se enfrente sin ningún problema no solo a cualquier objetivo que pueda ser alcanzable a través de computadores, sino además a cualquier lenguaje de programación.

Formato: Libro | Autor: Omar Iván Trejos Buriticá | Descripción: Muchas personas confunden la Programación con la Lógica de Programación. La primera involucra el conocimiento de técnicas e instrucciones de un determinado lenguaje a través de los cuales se hace sencillo lograr que el computador obtenga unos resultados mucho más rápido que nosotros. La segunda involucra, de una manera técnica y organizada, los conceptos que nos permiten diseñar, en términos generales, la solución a problemas que pueden llegar a ser implementados a través de un computador. Luego de muchos años de estudio de estos factores, pude condensar en este libro los que, considero, son los conceptos fundamentales para aprender realmente a programar, o sea, lo que he llamado la esencia de la lógica de programación, pues busco que usted conozca estos elementos conceptuales y, luego de dominarlos, se enfrente sin ningún problema no solo a cualquier objetivo que pueda ser alcanzable a través de computadores, sino además a cualquier lenguaje de programación.  Formato: Libro | Autor: Jeimy J. Cano M. | Descripción: "En un mundo digitalmente modificado, donde los flujos de información son inevitables y cada vez más frecuentes, las exigencias de seguridad y control de las empresas representan un reto de balance entre las necesidades del negocio y las propuestas de valor para los clientes de los nuevos productos y/o servicios bajo un entorno volátil, incierto, complejo y ambiguo. En este sentido, el ejecutivo de seguridad de la información, de privacidad o de ciberseguridad debe anticipar amenazas y riesgos emergentes y actuar en consecuencia. Por tanto, tres declaraciones son claves para asumir la complejidad de las situaciones que se le pueden presentar: fluir con las situaciones límite y tomar decisiones inteligentes para abordarlas; todos los aprendizajes adquiridos e interiorizados, tarde o temprano, serán útiles y el entrenamiento lo es todo, por tanto, nunca debe dejar de ejercitarse. Así las cosas, se presenta esta publicación como una excusa académica y sencilla para orientar a los ejecutivos de seguridad de la información y afines, como una carta de navegación que busca establecer un trazado sobre el territorio inestable del ejercicio de un cargo, que siempre está en constante movimiento y que exige una capacidad de adaptación y renovación, para estar cerca de los linderos de los nuevos trucos de los atacantes y así proveer apuestas prácticas y audaces para hacer más resistentes a las organizaciones ante la inevitabilidad de la falla." "Saber cómo implementar una adecuada y eficiente gestión de la seguridad de la información, será la mejor carta de presentación que pueda mostrar un profesional de la seguridad que desea acceder al cargo de CISO. Como es menester, para llegar a ello habrá recibido antes una adecuada formación universitaria y realizado cursos y posgrados, tanto tecnológicos como de gestión y dirección, pero su talón de Aquiles será siempre la experiencia. En el complejo escenario de la seguridad, los experimentos no son una buena solución; es mejor seguir las sabias palabras del refranero español: la experiencia es la madre de todas las ciencias. Este nuevo libro de un infatigable y reconocido experto en seguridad como lo es el Dr. Jeimy Cano, permite ponernos al día precisamente en esto, en las experiencias y en el día a día de un CISO, siguiendo el recorrrido que nos propone el autor en sus casi 200 páginas. Un manual de obligada lectura para quienes ya son CISO, para quienes esperan llegar a serlo y, en general, para quienes día a día vamos aprendiendo desde la experiencia de los mejores." Dr. Jorge Ramió Aguirre Profesor Titular Departamento de Sistemas Informáticos Universidad Politécnica de Madrid, España. Creador y director de la Red Temática de Criptografía y Seguridad de la Información "Criptored""El Dr. Jeimy Cano nos sorprende nuevamente con esta obra, en la que nos regala la posibilidad de compartir su visión sobre la creciente importancia de la seguridad de la información para el negocio. De su lectura emergen con una claridad inigualable, las principales características y retos de esta disciplina, su presente y su futuro y especialmente, su inserción en el contexto organizacional actual. La publicación desafiará inevitablemente al lector, sea este un Directivo o un profesional técnico de la especialidad, a repensar y enriquecer su entendimiento de la inseguridad de la información, y a reconocer a la seguridad de la información como una función habilitadora y transformadora del negocio. Desde cuestiones prácticas, como la presentación de un informe de gestión a los cuerpos directivos, a profundas reflexiones sobre el negocio de la seguridad de la información, este libro es de lectura obligatoria para cualquier profesional del área que, desde un rol ejecutivo o técnico, quiera lograr un entendimiento acabado de cómo acompañar con su trabajo, al éxito de su organización."

Formato: Libro | Autor: Jeimy J. Cano M. | Descripción: "En un mundo digitalmente modificado, donde los flujos de información son inevitables y cada vez más frecuentes, las exigencias de seguridad y control de las empresas representan un reto de balance entre las necesidades del negocio y las propuestas de valor para los clientes de los nuevos productos y/o servicios bajo un entorno volátil, incierto, complejo y ambiguo. En este sentido, el ejecutivo de seguridad de la información, de privacidad o de ciberseguridad debe anticipar amenazas y riesgos emergentes y actuar en consecuencia. Por tanto, tres declaraciones son claves para asumir la complejidad de las situaciones que se le pueden presentar: fluir con las situaciones límite y tomar decisiones inteligentes para abordarlas; todos los aprendizajes adquiridos e interiorizados, tarde o temprano, serán útiles y el entrenamiento lo es todo, por tanto, nunca debe dejar de ejercitarse. Así las cosas, se presenta esta publicación como una excusa académica y sencilla para orientar a los ejecutivos de seguridad de la información y afines, como una carta de navegación que busca establecer un trazado sobre el territorio inestable del ejercicio de un cargo, que siempre está en constante movimiento y que exige una capacidad de adaptación y renovación, para estar cerca de los linderos de los nuevos trucos de los atacantes y así proveer apuestas prácticas y audaces para hacer más resistentes a las organizaciones ante la inevitabilidad de la falla." "Saber cómo implementar una adecuada y eficiente gestión de la seguridad de la información, será la mejor carta de presentación que pueda mostrar un profesional de la seguridad que desea acceder al cargo de CISO. Como es menester, para llegar a ello habrá recibido antes una adecuada formación universitaria y realizado cursos y posgrados, tanto tecnológicos como de gestión y dirección, pero su talón de Aquiles será siempre la experiencia. En el complejo escenario de la seguridad, los experimentos no son una buena solución; es mejor seguir las sabias palabras del refranero español: la experiencia es la madre de todas las ciencias. Este nuevo libro de un infatigable y reconocido experto en seguridad como lo es el Dr. Jeimy Cano, permite ponernos al día precisamente en esto, en las experiencias y en el día a día de un CISO, siguiendo el recorrrido que nos propone el autor en sus casi 200 páginas. Un manual de obligada lectura para quienes ya son CISO, para quienes esperan llegar a serlo y, en general, para quienes día a día vamos aprendiendo desde la experiencia de los mejores." Dr. Jorge Ramió Aguirre Profesor Titular Departamento de Sistemas Informáticos Universidad Politécnica de Madrid, España. Creador y director de la Red Temática de Criptografía y Seguridad de la Información "Criptored""El Dr. Jeimy Cano nos sorprende nuevamente con esta obra, en la que nos regala la posibilidad de compartir su visión sobre la creciente importancia de la seguridad de la información para el negocio. De su lectura emergen con una claridad inigualable, las principales características y retos de esta disciplina, su presente y su futuro y especialmente, su inserción en el contexto organizacional actual. La publicación desafiará inevitablemente al lector, sea este un Directivo o un profesional técnico de la especialidad, a repensar y enriquecer su entendimiento de la inseguridad de la información, y a reconocer a la seguridad de la información como una función habilitadora y transformadora del negocio. Desde cuestiones prácticas, como la presentación de un informe de gestión a los cuerpos directivos, a profundas reflexiones sobre el negocio de la seguridad de la información, este libro es de lectura obligatoria para cualquier profesional del área que, desde un rol ejecutivo o técnico, quiera lograr un entendimiento acabado de cómo acompañar con su trabajo, al éxito de su organización." Formato: Libro | Autores: Ismael Caballero Muñoz-Reja, Ana Isabel Gómez Carretero, Fernando Gualo Cejudo, Jorge Merino García, Bibiano Rivas García, Mario Piattini Velthuis | Descripción: En la actualidad los datos han cobrado una importancia esencial en las organizaciones que se están transformando digitalmente y convirtiéndoseen data centric para poder ofrecer un servicio de excelencia a todos sus stakeholders y tomar las mejores decisiones.

Formato: Libro | Autores: Ismael Caballero Muñoz-Reja, Ana Isabel Gómez Carretero, Fernando Gualo Cejudo, Jorge Merino García, Bibiano Rivas García, Mario Piattini Velthuis | Descripción: En la actualidad los datos han cobrado una importancia esencial en las organizaciones que se están transformando digitalmente y convirtiéndoseen data centric para poder ofrecer un servicio de excelencia a todos sus stakeholders y tomar las mejores decisiones. Formato: Libro | Autor: Varios autores | Descripción: Este libro le otorga la importancia a las prácticas y herramientas que alguien que se inicie en esta disciplina debe conocer como punto de partida. A lo largo de este libro, se describirán todo tipo de técnicas, físicas y lógicas, para perpetrar ataques basados en Ingeniería Social: phising, obtención de información a través de fuentes abiertas OSINT, técnicas de manipulación de personas, operaciones psicológicas PSYOPS, métodos de suplantación, detección de mentiras, programación neurolingüística PNL, lockpicking, etc.

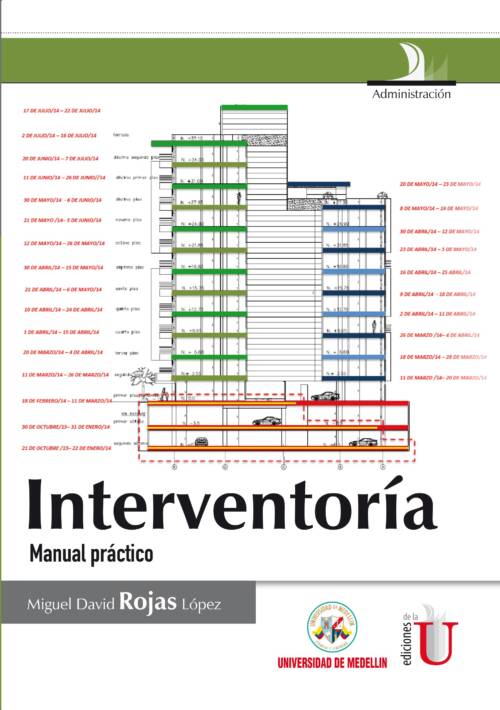

Formato: Libro | Autor: Varios autores | Descripción: Este libro le otorga la importancia a las prácticas y herramientas que alguien que se inicie en esta disciplina debe conocer como punto de partida. A lo largo de este libro, se describirán todo tipo de técnicas, físicas y lógicas, para perpetrar ataques basados en Ingeniería Social: phising, obtención de información a través de fuentes abiertas OSINT, técnicas de manipulación de personas, operaciones psicológicas PSYOPS, métodos de suplantación, detección de mentiras, programación neurolingüística PNL, lockpicking, etc. Formato: Libro | Autor: Miguel David Rojas López | Descripción: El libro presenta las formas de control que realiza la interventoría en diferentes contratos según su naturaleza. Asimismo, contempla aspectos técnicos que el interventor debe tener presente en la obra como: ensayos, aspectos financieros, administrativos, legales y ambientales; que hacen parte del monitoreo de la interventoría, con el objetivo de verificar que las condiciones iniciales del contrato se cumplan como lo exige la entidad contratante, de acuerdo con las normas en cada una de las áreas.

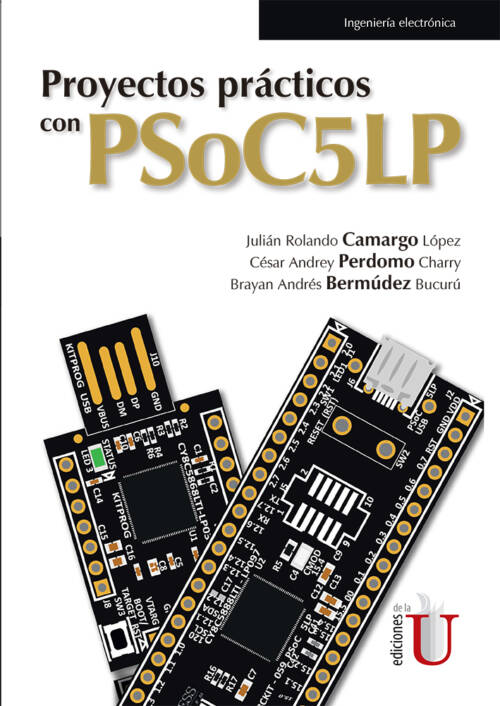

Formato: Libro | Autor: Miguel David Rojas López | Descripción: El libro presenta las formas de control que realiza la interventoría en diferentes contratos según su naturaleza. Asimismo, contempla aspectos técnicos que el interventor debe tener presente en la obra como: ensayos, aspectos financieros, administrativos, legales y ambientales; que hacen parte del monitoreo de la interventoría, con el objetivo de verificar que las condiciones iniciales del contrato se cumplan como lo exige la entidad contratante, de acuerdo con las normas en cada una de las áreas. Formato: Libro | Autores: Julián Rolando Camargo López, César Andrey Perdomo Charry y Brayan Andrés Bermúdez Bucurú | Descripción: El libro que está a punto de leer contiene una recopilación de proyetos prácticos completos realizados con el kit CY8CKIT-059 PSoC 5LP de Cypress semiconductor utilizando diversos componentes electrónicos.

Formato: Libro | Autores: Julián Rolando Camargo López, César Andrey Perdomo Charry y Brayan Andrés Bermúdez Bucurú | Descripción: El libro que está a punto de leer contiene una recopilación de proyetos prácticos completos realizados con el kit CY8CKIT-059 PSoC 5LP de Cypress semiconductor utilizando diversos componentes electrónicos.- Sin stock

Complemento webFormato: Libro | Autor: Carlos Tobajas Vásquez | Descripción: Dentro de las energías renovables la solar fotovoltaica es la que tiene un auge más considerable, debido al encarecimiento de las energías convencionales y a los aumentos de la contaminación. La energía solar fotovoltaica se subdivide en dos partes una es la fotovoltaica aislada y la otra la fotovoltaica por conexión a la red general de la compañía eléctrica. Aunque, debido a la crisis mundial, las primas se han reducido, todavía resulta rentable producir energía eléctrica de esta forma. En viviendas aisladas o señalización situadas en el medio rural se está imponiendo bastante por su rentabilidad y autonomía.El Código Técnico de Edificación en su documento básico HES ahorro y energía ha variado el contexto que existía en el estudio de la energía solar eléctrica. El libro está dirigido a alumnos estudiantes de FP y al personal que está interesado en la instalación de este tipo de energía. El temario del libro se divide en 7 temas, contando el último con 4 casos prácticos a modo de compresión de la teoría explicada.

Complemento webFormato: Libro | Autor: Carlos Tobajas Vásquez | Descripción: Dentro de las energías renovables la solar fotovoltaica es la que tiene un auge más considerable, debido al encarecimiento de las energías convencionales y a los aumentos de la contaminación. La energía solar fotovoltaica se subdivide en dos partes una es la fotovoltaica aislada y la otra la fotovoltaica por conexión a la red general de la compañía eléctrica. Aunque, debido a la crisis mundial, las primas se han reducido, todavía resulta rentable producir energía eléctrica de esta forma. En viviendas aisladas o señalización situadas en el medio rural se está imponiendo bastante por su rentabilidad y autonomía.El Código Técnico de Edificación en su documento básico HES ahorro y energía ha variado el contexto que existía en el estudio de la energía solar eléctrica. El libro está dirigido a alumnos estudiantes de FP y al personal que está interesado en la instalación de este tipo de energía. El temario del libro se divide en 7 temas, contando el último con 4 casos prácticos a modo de compresión de la teoría explicada.  Formato: Libro | Autor: Carlos Alberto Echeverri Londoño | Descripción: Este libro proporciona los criterios para el diseño de sistemas de ventilación industrial con el propósito de proteger la salud de los trabajadores mediante la reducción de los riesgos en el aire al controlar los contaminantes generados a partir de procesos industriales.

Formato: Libro | Autor: Carlos Alberto Echeverri Londoño | Descripción: Este libro proporciona los criterios para el diseño de sistemas de ventilación industrial con el propósito de proteger la salud de los trabajadores mediante la reducción de los riesgos en el aire al controlar los contaminantes generados a partir de procesos industriales.- Sin stock

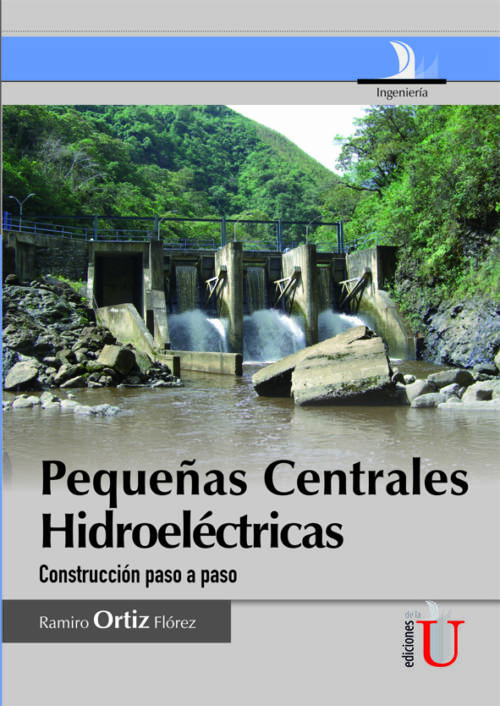

Formato: Libro | Autor: Ramiro Ortiz Flórez | Descripción: La energía eléctrica a partir su aplicación comercial ha sido un factor determinante para la economía y el desarrollo social; que si bien inicialmente fue utilizada para los sistemas de alumbrado público, posteriormente a la vez que se convirtió en la fuerza motriz que necesitaba la industria y el comercio, también se constituyó como una herramienta necesaria para el comodidad de los hogares.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. No obstante, con el fin de aunar esfuerzos, interconectar sus sistemas, realizar una planeación integral y una operación conjunta, las diferentes empresas de energía se interconectaron en un sistema energético nacional.Esta forma de suministro de energía eléctrica hizo que las PCH's cayeran en el olvido; sin embargo el monopolio del Estado dio lugar a ineficiencias técnicas y económicas, que en conjunto con el endeudamiento, colocaron las finanzas del sector eléctrico en condiciones precarias. Razón por la cual el Estado dejó de ser el monopolio y cambió a un esquema de un mercado regulado en donde la generación con fuentes renovables y en particular las PCH's es importante frente a la generación con combustibles fósiles.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional.

Formato: Libro | Autor: Ramiro Ortiz Flórez | Descripción: La energía eléctrica a partir su aplicación comercial ha sido un factor determinante para la economía y el desarrollo social; que si bien inicialmente fue utilizada para los sistemas de alumbrado público, posteriormente a la vez que se convirtió en la fuerza motriz que necesitaba la industria y el comercio, también se constituyó como una herramienta necesaria para el comodidad de los hogares.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. No obstante, con el fin de aunar esfuerzos, interconectar sus sistemas, realizar una planeación integral y una operación conjunta, las diferentes empresas de energía se interconectaron en un sistema energético nacional.Esta forma de suministro de energía eléctrica hizo que las PCH's cayeran en el olvido; sin embargo el monopolio del Estado dio lugar a ineficiencias técnicas y económicas, que en conjunto con el endeudamiento, colocaron las finanzas del sector eléctrico en condiciones precarias. Razón por la cual el Estado dejó de ser el monopolio y cambió a un esquema de un mercado regulado en donde la generación con fuentes renovables y en particular las PCH's es importante frente a la generación con combustibles fósiles.A revisar la historia, las primeras centrales generación de energía eléctrica fueron hidráulicas de baja potencia con generadores de corriente continua; posteriormente se logró aumentar la potencia y capacidad de transmisión al utilizar generadores de corriente alterna, esto conllevó a que hasta mediados de la primera mitad del siglo XX, la mayor parte de la generación se diera con pequeñas centrales hidroeléctricas PCH's, las cuales estaban dirigidas por empresas de energía eléctrica, que nacieron y se consolidaron como fruto de los esfuerzos locales, creciendo sin una directriz central y sin una visión de planificación unificada a nivel nacional. - Sin stock

Formato: Ebook | Este libro representa una herramienta de autoestudio para el aprendizaje de los temas relacionados con los objetivos del examen de certificación CCNA Routing y Switching , a través de uno o dos exámenes.? CCNA v3.0 200-125? ICND 1 v3.0 100-105? ICND 2 v3.0 200-105Esta obra proporciona los conceptos, comandos y prácticas necesarias para configurar routers y switches Cisco para que funcionen en las redes corporativas y para alcanzar dicha certificación. Aunque este libro fue creado para aquellos que persiguen la certificación CCNA R&S, también es útil para administradores, personal de soporte o para los que simplemente desean entender más claramente el funcionamiento de las LAN, las WAN, sus protocolos y los servicios asociados.

Formato: Ebook | Este libro representa una herramienta de autoestudio para el aprendizaje de los temas relacionados con los objetivos del examen de certificación CCNA Routing y Switching , a través de uno o dos exámenes.? CCNA v3.0 200-125? ICND 1 v3.0 100-105? ICND 2 v3.0 200-105Esta obra proporciona los conceptos, comandos y prácticas necesarias para configurar routers y switches Cisco para que funcionen en las redes corporativas y para alcanzar dicha certificación. Aunque este libro fue creado para aquellos que persiguen la certificación CCNA R&S, también es útil para administradores, personal de soporte o para los que simplemente desean entender más claramente el funcionamiento de las LAN, las WAN, sus protocolos y los servicios asociados.  Formato: Libro | Autores: Fernando Vélez Varela y Liliana Gutiérrez Rancruel | Descripción: La evolución de la internet de todo y de las tecnologías emergentes despliegan un enorme portafolio de posibilidades, actividades y nuevas formas de comunicarse, abriendo un abanico de negocios, trabajos, formas de compra, de relacionarse con otras personas, haciendo que sean más los que se encuentran conectados, creando una demanda abismal de direcciones IP.

Formato: Libro | Autores: Fernando Vélez Varela y Liliana Gutiérrez Rancruel | Descripción: La evolución de la internet de todo y de las tecnologías emergentes despliegan un enorme portafolio de posibilidades, actividades y nuevas formas de comunicarse, abriendo un abanico de negocios, trabajos, formas de compra, de relacionarse con otras personas, haciendo que sean más los que se encuentran conectados, creando una demanda abismal de direcciones IP. Formato: Libro | Autor: Ing. Edgardo Alejo Becker y Arq. Bernardette Chaix | Descripción: El libro presenta las particularidades de los pisos industriales de hormigón utilizados mayoritariamente en naves de almacenamiento y procesos industriales aunque, además, la tecnología se puede aplicar a otros usos que, tal vez, pueden ser menos exigentes desde el punto de vista estructural

Formato: Libro | Autor: Ing. Edgardo Alejo Becker y Arq. Bernardette Chaix | Descripción: El libro presenta las particularidades de los pisos industriales de hormigón utilizados mayoritariamente en naves de almacenamiento y procesos industriales aunque, además, la tecnología se puede aplicar a otros usos que, tal vez, pueden ser menos exigentes desde el punto de vista estructural Formato: Ebook | Un primer aspecto a destacar es la permanente dedicación del autor al estudio de la madera como material de construcción durante más de 30 años, que lo ha convertido en un referente de la temática abordada. El libro a través de su contenido proporciona valiosas herramientas para el empleo del ?material madera? cuya variedad de usos permite deducir su importancia para nuestro un país como el nuestro que cuenta con un extenso territorio y un enorme recurso forestal. Su difusión en el medio profesional posibilitará un significativo aporte al mayor y correcto empleo del material madera.

Formato: Ebook | Un primer aspecto a destacar es la permanente dedicación del autor al estudio de la madera como material de construcción durante más de 30 años, que lo ha convertido en un referente de la temática abordada. El libro a través de su contenido proporciona valiosas herramientas para el empleo del ?material madera? cuya variedad de usos permite deducir su importancia para nuestro un país como el nuestro que cuenta con un extenso territorio y un enorme recurso forestal. Su difusión en el medio profesional posibilitará un significativo aporte al mayor y correcto empleo del material madera. Formato: Ebook | El lenguaje de programación Python se ha convertido por méritos propios en uno de los más interesantes que existen en la actualidad, especialmente recomendable para las personas que se inician en el mundo de la programación. Su curva de aprendizaje no es tan grande como en otros lenguajes, lo que unido a una sintaxis legible, limpia y visualmente muy agradable, al hecho de ser software libre (con la comunidad de usuarios especialmente activa y solidaria que eso conlleva) y a la potencia que nos proporciona, tanto por el lenguaje en sí como por la enorme cantidad de librerías de que dispone, lo hacen apetecible a un amplio espectro de programadores, desde el novel al experto. Python se usa actualmente, debido a su extraordinaria adaptabilidad, a la posibilidad de incorporar código desarrollado en otros lenguajes o a la existencia de módulos y herramientas para casi cualquier campo imaginable, en prácticamente todos los ámbitos informáticos, desde el diseño web a la supercomputación.Este libro pretende ser una guía útil para descubrir, desde cero y apoyándose en multitud de ejemplos explicados paso a paso, sus fundamentos y aplicaciones. Para ello no solamente se recorrerán los elementos principales del lenguaje y su filosofía sino que se conocerán también varias de las librerías de su ecosistema que nos permitan crear aplicaciones gráficas completas y visualmente atractivas.

Formato: Ebook | El lenguaje de programación Python se ha convertido por méritos propios en uno de los más interesantes que existen en la actualidad, especialmente recomendable para las personas que se inician en el mundo de la programación. Su curva de aprendizaje no es tan grande como en otros lenguajes, lo que unido a una sintaxis legible, limpia y visualmente muy agradable, al hecho de ser software libre (con la comunidad de usuarios especialmente activa y solidaria que eso conlleva) y a la potencia que nos proporciona, tanto por el lenguaje en sí como por la enorme cantidad de librerías de que dispone, lo hacen apetecible a un amplio espectro de programadores, desde el novel al experto. Python se usa actualmente, debido a su extraordinaria adaptabilidad, a la posibilidad de incorporar código desarrollado en otros lenguajes o a la existencia de módulos y herramientas para casi cualquier campo imaginable, en prácticamente todos los ámbitos informáticos, desde el diseño web a la supercomputación.Este libro pretende ser una guía útil para descubrir, desde cero y apoyándose en multitud de ejemplos explicados paso a paso, sus fundamentos y aplicaciones. Para ello no solamente se recorrerán los elementos principales del lenguaje y su filosofía sino que se conocerán también varias de las librerías de su ecosistema que nos permitan crear aplicaciones gráficas completas y visualmente atractivas.- Sin stock

Formato: Libro | Autor: Julio César Miguel Pérez | Descripción: Casi la totalidad de las empresas necesitan manejar datos personales para desarrollar su actividad realizar la facturación, pagar las nóminas y seguros sociales, gestionar los clientes, lanzar campañas de marketing, etc..Estos datos están protegidos por la Ley Orgánica de Protección de Datos de Carácter Personal LOPD, de obligado cumplimiento para todas ellas.Sin embargo, la mayoría de los ciudadanos desconocen los derechos que les asisten en este ámbito, los riesgos a los que se exponen sus datos personales en Internet o el modo de retirar una información personal que les perjudica.¿Oué debo conocer cuando introduzco mis datos en un formulario?, ¿pueden ceder mis datos a otra empresa sin mi consentimiento?, ¿cómo puedo cancelar todos los datos que tiene una entidad sobre mí?, ¿cuáles son los riesgos cuando facilito datos en Internet?, ¿qué es el derecho al olvido?Estas y otras muchas cuestiones que nos suscitan a todos los ciudadanos son respondidas en esta obra de forma clara y sencilla.Pero no podemos olvidar que un derecho para unos lleva parejo unas obligaciones para otros. En este caso, las obligaciones son para las entidades que recogen, almacenan y utilizan los datos profesionales, empresas, asociaciones, administraciones, comunidades de propietarios, etc..En estas páginas también hemos dado respuesta a sus inquietudes: qué hay que hacer y cómo hay que hacerlo para cumplir perfectamente la no-rnativa de protección de datos y tener segura la información que manejan.

Formato: Libro | Autor: Julio César Miguel Pérez | Descripción: Casi la totalidad de las empresas necesitan manejar datos personales para desarrollar su actividad realizar la facturación, pagar las nóminas y seguros sociales, gestionar los clientes, lanzar campañas de marketing, etc..Estos datos están protegidos por la Ley Orgánica de Protección de Datos de Carácter Personal LOPD, de obligado cumplimiento para todas ellas.Sin embargo, la mayoría de los ciudadanos desconocen los derechos que les asisten en este ámbito, los riesgos a los que se exponen sus datos personales en Internet o el modo de retirar una información personal que les perjudica.¿Oué debo conocer cuando introduzco mis datos en un formulario?, ¿pueden ceder mis datos a otra empresa sin mi consentimiento?, ¿cómo puedo cancelar todos los datos que tiene una entidad sobre mí?, ¿cuáles son los riesgos cuando facilito datos en Internet?, ¿qué es el derecho al olvido?Estas y otras muchas cuestiones que nos suscitan a todos los ciudadanos son respondidas en esta obra de forma clara y sencilla.Pero no podemos olvidar que un derecho para unos lleva parejo unas obligaciones para otros. En este caso, las obligaciones son para las entidades que recogen, almacenan y utilizan los datos profesionales, empresas, asociaciones, administraciones, comunidades de propietarios, etc..En estas páginas también hemos dado respuesta a sus inquietudes: qué hay que hacer y cómo hay que hacerlo para cumplir perfectamente la no-rnativa de protección de datos y tener segura la información que manejan.  Formato: Libro | Autor: Varios autores | Descripción: El objetivo de este libro es introducir al lector en el mundo de la seguridad y el hacking, centrándose en la seguridad de las redes y de los datos que circulan por ellas. En él se explica al detalle cómo asegurar e interceptar las comunicaciones, desde el punto de vista del atacante y de la víctima.Se trata de un contenido eminentemente práctico, que permitirá al lector iniciarse desde cero en este apasionante mundo del hacking de redes, comenzando por unas nociones de imprescindible conocimiento sobre el espionaje de redes y la intrusión en las mismas, a través de herramientas de monitorización de tráfico de red, técnicas de intercepción de información, interpretación de la información obtenida y métodos de protección contra intrusos.

Formato: Libro | Autor: Varios autores | Descripción: El objetivo de este libro es introducir al lector en el mundo de la seguridad y el hacking, centrándose en la seguridad de las redes y de los datos que circulan por ellas. En él se explica al detalle cómo asegurar e interceptar las comunicaciones, desde el punto de vista del atacante y de la víctima.Se trata de un contenido eminentemente práctico, que permitirá al lector iniciarse desde cero en este apasionante mundo del hacking de redes, comenzando por unas nociones de imprescindible conocimiento sobre el espionaje de redes y la intrusión en las mismas, a través de herramientas de monitorización de tráfico de red, técnicas de intercepción de información, interpretación de la información obtenida y métodos de protección contra intrusos. Formato: Ebook | Desde que en 1991 Linus Torvalds publicara la primera versión del núcleo, los sistemas GNU/Linux han evolucionado drásticamente consiguiendo cada día más cuota de mercado. Hoy en día, podemos encontrar sistemas GNU/Linux tanto en grandes servidores como en equipos domésticos.Pero si hay un sector donde Linux ha ganado sobradamente la batalla a los sistemas propietarios es en el sector de los servidores, ya que permiten ofrecer todo tipo de servicios: servidores web, servidores de correo electrónico, servidores de ficheros, servidores de telefonía IPLos sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.Pero si hay un sector donde Linux ha ganado sobradamente la batalla a los sistemas propietarios es en el sector de los servidores, ya que permiten ofrecer todo tipo de servicios: servidores web, servidores de correo electrónico, servidores de ficheros, servidores de telefonía IPLos sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.Los sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.

Formato: Ebook | Desde que en 1991 Linus Torvalds publicara la primera versión del núcleo, los sistemas GNU/Linux han evolucionado drásticamente consiguiendo cada día más cuota de mercado. Hoy en día, podemos encontrar sistemas GNU/Linux tanto en grandes servidores como en equipos domésticos.Pero si hay un sector donde Linux ha ganado sobradamente la batalla a los sistemas propietarios es en el sector de los servidores, ya que permiten ofrecer todo tipo de servicios: servidores web, servidores de correo electrónico, servidores de ficheros, servidores de telefonía IPLos sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.Pero si hay un sector donde Linux ha ganado sobradamente la batalla a los sistemas propietarios es en el sector de los servidores, ya que permiten ofrecer todo tipo de servicios: servidores web, servidores de correo electrónico, servidores de ficheros, servidores de telefonía IPLos sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.Los sistemas GNU/linux son los más estables, seguros, aprovechan mejor el hardware del equipo, y además, podemos configurarlo y adaptarlo completamente a nuestras necesidades. Todas estas ventanas han permitido que sean los más utilizados en los servidores de las empresas; y su cuota de mercado crece cada día. De hecho, en la actualidad, la administración de sistemas Linux es el sector con más ofertas del mercado laboral informático.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro.El administrador de sistemas es el responsable de que el sistema informático funcione correctamente y de modo seguro. Para ello, el administrador es una persona que posee amplios conocimientos en sistemas operativos, redes, programación y como no, de seguridad informática. El objetivo del libro es que aprenda, de una forma práctica y sencilla, todo lo necesario para administrar el sistema operativo con más futuro. Formato: Ebook | Este libro ofrece al lector toda la experiencia docente acumulada por el autor en sus clases universitarias sobre las tecnologías más populares de desarrollo web: HTML5, CSS3 y JavaScript/JQuery. Gracias a dicha experiencia, nos presenta una visión global que permitirá entender fácilmente cómo encajan las diferentes tecnologías en cualquier sistema web, para luego profundizar en aquellas fundamentales para desarrollar sistemas web de calidad. Desde un espíritu pragmático, y centrándose solo en aquellos elementos que son realmente relevantes para el desarrollo, se detallan los contenidos necesarios para crear un sitio web profesional y moderno. Se presta especial atención a las características más actuales del estándar HTML5 y al diseño adaptativo (responsive) mediante CSS3, que permite crear sistemas web que se adaptan a cualquier dispositivo (PC, tableta, teléfono, etc.). Además, se enseñan los conocimientos de programación necesarios para crear sitios web interactivos y con gran calidad visual gracias a las tecnologías JavaScript y JQuery.Por último, se repasan varias librerías muy útiles para conseguir acabados profesionales en cualquier aplicación web: Bootstrap, JQuery UI, JQuery Mobile e Isotope. Todas las explicaciones del libro van acompañadas de ejemplos y ejercicios prácticos que permitirán al lector adquirir todas estas destrezas de una forma sencilla.

Formato: Ebook | Este libro ofrece al lector toda la experiencia docente acumulada por el autor en sus clases universitarias sobre las tecnologías más populares de desarrollo web: HTML5, CSS3 y JavaScript/JQuery. Gracias a dicha experiencia, nos presenta una visión global que permitirá entender fácilmente cómo encajan las diferentes tecnologías en cualquier sistema web, para luego profundizar en aquellas fundamentales para desarrollar sistemas web de calidad. Desde un espíritu pragmático, y centrándose solo en aquellos elementos que son realmente relevantes para el desarrollo, se detallan los contenidos necesarios para crear un sitio web profesional y moderno. Se presta especial atención a las características más actuales del estándar HTML5 y al diseño adaptativo (responsive) mediante CSS3, que permite crear sistemas web que se adaptan a cualquier dispositivo (PC, tableta, teléfono, etc.). Además, se enseñan los conocimientos de programación necesarios para crear sitios web interactivos y con gran calidad visual gracias a las tecnologías JavaScript y JQuery.Por último, se repasan varias librerías muy útiles para conseguir acabados profesionales en cualquier aplicación web: Bootstrap, JQuery UI, JQuery Mobile e Isotope. Todas las explicaciones del libro van acompañadas de ejemplos y ejercicios prácticos que permitirán al lector adquirir todas estas destrezas de una forma sencilla. Formato: Ebook | La capacidad de invertir el proceso de compilado de un código fuente, siendo capaz de convertir un conjunto de números binarios en código fuente entendible por una persona con conocimientos de programación, sin más herramientas que la vista, es sin duda una gran cualidad que diferencia a los profesionales entre sí.El objetivo principal del libro es dotar al lector de las herramientas necesarias para poder llevar a cabo labores de ingeniería inversa por sus propios medios y comprendiendo en cada momento lo que sucede, sin toparse con barreras técnicas a las que no pueda enfrentarse.En esta obra el autor pone en práctica todo lo aprendido con casos reales y resueltos paso a paso, como la explotación de un fallo de seguridad, la detección de una puerta trasera y la generación de un fichero con formato válido habiendo proporcionado tan solo el binario que lo valida.También el lector encontrará un repaso por la historia de la ingeniería inversa, teoría de compiladores, estructuras de datos y de control (x86 32 y 64 bits y ARM), funcionamiento de los desensambladores y depuradores bajo Linux y Windows, formatos de ficheros PE y ELF, funcionamiento de cargadores dinámicos también en Linux y Windows El objetivo del libro sin duda, es proporcionar de recursos al lector para afrontar los diversos retos con una buena base teórica y técnica para dotarlo de razonamiento sobre cada problema y en cada caso.

Formato: Ebook | La capacidad de invertir el proceso de compilado de un código fuente, siendo capaz de convertir un conjunto de números binarios en código fuente entendible por una persona con conocimientos de programación, sin más herramientas que la vista, es sin duda una gran cualidad que diferencia a los profesionales entre sí.El objetivo principal del libro es dotar al lector de las herramientas necesarias para poder llevar a cabo labores de ingeniería inversa por sus propios medios y comprendiendo en cada momento lo que sucede, sin toparse con barreras técnicas a las que no pueda enfrentarse.En esta obra el autor pone en práctica todo lo aprendido con casos reales y resueltos paso a paso, como la explotación de un fallo de seguridad, la detección de una puerta trasera y la generación de un fichero con formato válido habiendo proporcionado tan solo el binario que lo valida.También el lector encontrará un repaso por la historia de la ingeniería inversa, teoría de compiladores, estructuras de datos y de control (x86 32 y 64 bits y ARM), funcionamiento de los desensambladores y depuradores bajo Linux y Windows, formatos de ficheros PE y ELF, funcionamiento de cargadores dinámicos también en Linux y Windows El objetivo del libro sin duda, es proporcionar de recursos al lector para afrontar los diversos retos con una buena base teórica y técnica para dotarlo de razonamiento sobre cada problema y en cada caso. Formato: Ebook | El Arquitecto Esteban Jáuregui ha dedicado muchos años de trabajo profesional a la construcción de viviendas con perfiles galvanizados livianos con el sistema steel framing. Esta vasta experiencia le permitió transmitir en múltiples cursos, conferencias y seminarios los principios de diseño de este tipo de construcciones y colaborar en una forma importante en su difusión. En este libro se tratan la mayor parte de los temas y se ha utilizado un enfoque didáctico que permite a la vez, la comprensión de aquellos profesionales y estudiantes que recién se acercan al sistema, pero que también es muy útil como elemento de consulta para quienes han adquirido mayor experiencia. Es particularmente interesante el desarrollo y la extensión que se le ha dado al tratamiento de las aislaciones y su vinculación con la calidad de vida de los habitantes de las viviendas y los importantes ahorros de energía que se obtiene durante la utilización de estas construcciones. Es este un tema cuya importancia crece cada vez más y al que habitualmente no se le suele dar la trascendencia que tiene.

Formato: Ebook | El Arquitecto Esteban Jáuregui ha dedicado muchos años de trabajo profesional a la construcción de viviendas con perfiles galvanizados livianos con el sistema steel framing. Esta vasta experiencia le permitió transmitir en múltiples cursos, conferencias y seminarios los principios de diseño de este tipo de construcciones y colaborar en una forma importante en su difusión. En este libro se tratan la mayor parte de los temas y se ha utilizado un enfoque didáctico que permite a la vez, la comprensión de aquellos profesionales y estudiantes que recién se acercan al sistema, pero que también es muy útil como elemento de consulta para quienes han adquirido mayor experiencia. Es particularmente interesante el desarrollo y la extensión que se le ha dado al tratamiento de las aislaciones y su vinculación con la calidad de vida de los habitantes de las viviendas y los importantes ahorros de energía que se obtiene durante la utilización de estas construcciones. Es este un tema cuya importancia crece cada vez más y al que habitualmente no se le suele dar la trascendencia que tiene. Formato: Ebook | Esta investigación se desarrolló en el marco del proyecto ?Seguridad alimentaria, políticas y nuevos modelos de negocios entre pequeñas/os productores y mercados en tres contextos de América Latina?, que en Colombia fue coordinado por el Grupo de Investigación en Gestión y Desarrollo Rural de la Universidad Nacional de Colombia. El proyecto tuvo como objetivo ?Evaluar la sostenibilidad de diez sistemas de producción (estudios de caso) de economía campesina, del Proceso Mercados Campesinos?, para lo cual se emplearon como metodologías los balances económico, monetario y energético, complementados con diversos aspectos sociales. Los resultados evidencian que solo tres de diez sistemas de producción fueron sostenibles en términos económicos, monetarios y energéticos.Prácticas como la valoración campesina de aspectos sociales y ambientales del entorno rural; la producción agroecológica; el trabajo familiar; la menor dependencia por insumos externos; el autoabastecimiento; la participación en mercados alternativos y otras redes de resistencia, cooperación y movilización social; el procesamiento de alimentos; y la pluriactividad y la racionalización de la mercantilización se relacionan con la sostenibilidad de la agricultura familiar. Se proponen como políticas públicas e iniciativas de resistencia, cooperación y movilización social, la revalorización y fortalecimiento de la economía familiar, el acceso al territorio, la transición agroecológica y el desarrollo/ fortalecimiento de sistemas agroalimentarios locales y mercados alternativos para la soberanía alimentaria.

Formato: Ebook | Esta investigación se desarrolló en el marco del proyecto ?Seguridad alimentaria, políticas y nuevos modelos de negocios entre pequeñas/os productores y mercados en tres contextos de América Latina?, que en Colombia fue coordinado por el Grupo de Investigación en Gestión y Desarrollo Rural de la Universidad Nacional de Colombia. El proyecto tuvo como objetivo ?Evaluar la sostenibilidad de diez sistemas de producción (estudios de caso) de economía campesina, del Proceso Mercados Campesinos?, para lo cual se emplearon como metodologías los balances económico, monetario y energético, complementados con diversos aspectos sociales. Los resultados evidencian que solo tres de diez sistemas de producción fueron sostenibles en términos económicos, monetarios y energéticos.Prácticas como la valoración campesina de aspectos sociales y ambientales del entorno rural; la producción agroecológica; el trabajo familiar; la menor dependencia por insumos externos; el autoabastecimiento; la participación en mercados alternativos y otras redes de resistencia, cooperación y movilización social; el procesamiento de alimentos; y la pluriactividad y la racionalización de la mercantilización se relacionan con la sostenibilidad de la agricultura familiar. Se proponen como políticas públicas e iniciativas de resistencia, cooperación y movilización social, la revalorización y fortalecimiento de la economía familiar, el acceso al territorio, la transición agroecológica y el desarrollo/ fortalecimiento de sistemas agroalimentarios locales y mercados alternativos para la soberanía alimentaria.- Sin stock

Formato: Libro | Autor: Varios autores | Descripción: El objetivo de este libro es introducir al lector en el mundo del Pentesting Web o Hacking de Páginas y Aplicaciones Web. En él podrá conocer las diferentes técnicas de ataque de manera guiada contra aplicaciones Web, así como las contramedidas cuya implementación es recomendable para proteger sus recursos de este tipo de ataques.Las páginas y aplicaciones Web son una de las tecnologías dentro del mundo IT con un mayor crecimiento a lo largo del tiempo. La famosa tendencia de llevar todos los servicios al mundo Web. Se ha pasado de un pequeño número de portales Web disponibles en el pasado, a una presencia total de todo tipo de empresas en Internet, siendo, a día de hoy, uno de los medios de comunicación capaz de brindar servicios más efectivos entre empresas y clientes. Por ello este libro se centra en la seguridad de este tipo de aplicaciones Web y el modo de mejorar los niveles de seguridad. Donde la mejor manera de entender su seguridad es saber cómo se realizan los ataques y cómo se explotan sus vulnerabilidades.

Formato: Libro | Autor: Varios autores | Descripción: El objetivo de este libro es introducir al lector en el mundo del Pentesting Web o Hacking de Páginas y Aplicaciones Web. En él podrá conocer las diferentes técnicas de ataque de manera guiada contra aplicaciones Web, así como las contramedidas cuya implementación es recomendable para proteger sus recursos de este tipo de ataques.Las páginas y aplicaciones Web son una de las tecnologías dentro del mundo IT con un mayor crecimiento a lo largo del tiempo. La famosa tendencia de llevar todos los servicios al mundo Web. Se ha pasado de un pequeño número de portales Web disponibles en el pasado, a una presencia total de todo tipo de empresas en Internet, siendo, a día de hoy, uno de los medios de comunicación capaz de brindar servicios más efectivos entre empresas y clientes. Por ello este libro se centra en la seguridad de este tipo de aplicaciones Web y el modo de mejorar los niveles de seguridad. Donde la mejor manera de entender su seguridad es saber cómo se realizan los ataques y cómo se explotan sus vulnerabilidades. - Sin stock

Formato: Ebook | Este libro recoge los aspectos más importantes relacionados con la calidad del agua en ambientes lóticos (ríos y corrientes superficiales) y lénticos (lagos y embalses).De una manera práctica e integrada, el texto recopila los conceptos básicos de diferentes ciencias como la estadística, la química del agua, las evaluaciones ambientales y la modelación, y los aplica para que el lector pueda diagnosticar y evaluar la calidad del agua, proponer medidas de mitigación a los problemas y establecer criterios, usos y objetivos de calidad del agua. Los temas están presentados recurriendo a la discusión teórica y presentando ejemplos prácticos de cada aspecto contemplado.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos.De una manera práctica e integrada, el texto recopila los conceptos básicos de diferentes ciencias como la estadística, la química del agua, las evaluaciones ambientales y la modelación, y los aplica para que el lector pueda diagnosticar y evaluar la calidad del agua, proponer medidas de mitigación a los problemas y establecer criterios, usos y objetivos de calidad del agua. Los temas están presentados recurriendo a la discusión teórica y presentando ejemplos prácticos de cada aspecto contemplado.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos.

Formato: Ebook | Este libro recoge los aspectos más importantes relacionados con la calidad del agua en ambientes lóticos (ríos y corrientes superficiales) y lénticos (lagos y embalses).De una manera práctica e integrada, el texto recopila los conceptos básicos de diferentes ciencias como la estadística, la química del agua, las evaluaciones ambientales y la modelación, y los aplica para que el lector pueda diagnosticar y evaluar la calidad del agua, proponer medidas de mitigación a los problemas y establecer criterios, usos y objetivos de calidad del agua. Los temas están presentados recurriendo a la discusión teórica y presentando ejemplos prácticos de cada aspecto contemplado.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos.De una manera práctica e integrada, el texto recopila los conceptos básicos de diferentes ciencias como la estadística, la química del agua, las evaluaciones ambientales y la modelación, y los aplica para que el lector pueda diagnosticar y evaluar la calidad del agua, proponer medidas de mitigación a los problemas y establecer criterios, usos y objetivos de calidad del agua. Los temas están presentados recurriendo a la discusión teórica y presentando ejemplos prácticos de cada aspecto contemplado.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos.Con base en lo anterior, el libro está dirigido a que sea utilizado en programas de pregrado y posgrado en ingeniería en los cursos de calidad del agua, tratamiento de aguas, contaminación de recursos hídricos, evaluaciones ambientales, etc. También, puede ser una herramienta muy importante en la planeación, ordenamiento y conservación de cuencas para las autoridades ambientales y empresas prestadoras de servicios públicos. - Sin stock

Formato: Libro | Autor: Francisco Javier Ceballos Sierra | Descripción: C es uno de los lenguajes de programación más populares. Permite realizar una programación estructurada sin límite a la creatividad del programador; además, los compiladores C tienen la ventaja de producir programas reducidos y muy rápidos en su ejecución

Formato: Libro | Autor: Francisco Javier Ceballos Sierra | Descripción: C es uno de los lenguajes de programación más populares. Permite realizar una programación estructurada sin límite a la creatividad del programador; además, los compiladores C tienen la ventaja de producir programas reducidos y muy rápidos en su ejecución  Formato: Ebook | Este libro está dirigido a los estudiantes del Certificado de Profesionalidad de Seguridad Informática, correspondiente a la familia profesional de Informática y Comunicaciones, del área profesional de Sistemas y Telemática.El contenido del mismo tiene como objetivo proporcionar al lector las competencias necesarias para diseñar e implementar sistemas seguros de acceso y transmisión de datos.Para ello se imparten los contenidos necesarios para adquirir las capacidades de:? Implantar políticas de seguridad y cifrado de información en operaciones de intercambio de datos para obtener conexiones seguras según las necesidades de uso y dentro de las directivas de la organización.? Implantar sistemas de firma digital para asegurar la autenticidad, integridad y confidencialidad de los datos que intervienen en una transferencia de información utilizando sistemas y protocolos criptográficos según las necesidades de uso y dentro de las directivas de la organización.? Implementar infraestructuras de clave pública para garantizar la seguridad según los estándares del sistema y dentro de las directivas de la organización.Para todo ello, se van a tratar temas relativos a la seguridad de la información, la criptografía, los métodos de autenticación, el correo electrónico seguro, las comunicaciones seguras o los protocolos de seguridad en conexiones Wi-Fi, entre otros muchos aspectos relacionados con ellos.

Formato: Ebook | Este libro está dirigido a los estudiantes del Certificado de Profesionalidad de Seguridad Informática, correspondiente a la familia profesional de Informática y Comunicaciones, del área profesional de Sistemas y Telemática.El contenido del mismo tiene como objetivo proporcionar al lector las competencias necesarias para diseñar e implementar sistemas seguros de acceso y transmisión de datos.Para ello se imparten los contenidos necesarios para adquirir las capacidades de:? Implantar políticas de seguridad y cifrado de información en operaciones de intercambio de datos para obtener conexiones seguras según las necesidades de uso y dentro de las directivas de la organización.? Implantar sistemas de firma digital para asegurar la autenticidad, integridad y confidencialidad de los datos que intervienen en una transferencia de información utilizando sistemas y protocolos criptográficos según las necesidades de uso y dentro de las directivas de la organización.? Implementar infraestructuras de clave pública para garantizar la seguridad según los estándares del sistema y dentro de las directivas de la organización.Para todo ello, se van a tratar temas relativos a la seguridad de la información, la criptografía, los métodos de autenticación, el correo electrónico seguro, las comunicaciones seguras o los protocolos de seguridad en conexiones Wi-Fi, entre otros muchos aspectos relacionados con ellos. Formato: Ebook | La criptografía se ha definido tradicionalmente como el arte o la ciencia que se ocupa de alterar los textos escritos con el fin de hacerlos ininteligibles a receptores no autorizados. El único objetivo de la criptografía es conseguir la confidencialidad de los mensajes.La historia de la criptografía es larga y abunda en anécdotas. El libro recorre los hitos criptográficos más importantes desde el Antiguo Egipto hasta la Segunda Guerra Mundial. Tras la conclusión de esta, el rápido desarrollo teórico y los avances en computación supusieron una amenaza para los sistemas clásicos de cifrado. A mediados de los años 70, se empezó a gestar lo que sería la última revolución de la criptografía: los sistemas asimétricos.Esta obra, sin embargo, no se centra ni en la historia, ni en la teoría de la criptografía, sino en cómo programar los ordenadores para imitar el funcionamiento de las cifras clásicas y cómo pueden romperse.Dirigida a principiantes que nunca han programado, te mostrará las técnicas básicas de programación a través de la criptografía mediante el uso de Python, un lenguaje interpretado ideal para programadores por su facilidad y potencia. Podrás participar en el reto de resolver un algoritmo de cifrado diseñado específicamente para los lectores de la obra y así conseguir 1 año de suscripción gratuita a toda la colección digital de Ra-Ma.

Formato: Ebook | La criptografía se ha definido tradicionalmente como el arte o la ciencia que se ocupa de alterar los textos escritos con el fin de hacerlos ininteligibles a receptores no autorizados. El único objetivo de la criptografía es conseguir la confidencialidad de los mensajes.La historia de la criptografía es larga y abunda en anécdotas. El libro recorre los hitos criptográficos más importantes desde el Antiguo Egipto hasta la Segunda Guerra Mundial. Tras la conclusión de esta, el rápido desarrollo teórico y los avances en computación supusieron una amenaza para los sistemas clásicos de cifrado. A mediados de los años 70, se empezó a gestar lo que sería la última revolución de la criptografía: los sistemas asimétricos.Esta obra, sin embargo, no se centra ni en la historia, ni en la teoría de la criptografía, sino en cómo programar los ordenadores para imitar el funcionamiento de las cifras clásicas y cómo pueden romperse.Dirigida a principiantes que nunca han programado, te mostrará las técnicas básicas de programación a través de la criptografía mediante el uso de Python, un lenguaje interpretado ideal para programadores por su facilidad y potencia. Podrás participar en el reto de resolver un algoritmo de cifrado diseñado específicamente para los lectores de la obra y así conseguir 1 año de suscripción gratuita a toda la colección digital de Ra-Ma. Formato: Libro | Autor: Álvaro Gómez Vieites | Descripción: Este libro se dedica al estudio de la auditoría de la seguridad informática. Para ello, el contenido de esta obra se ha estructurado en seis capitulos:1. En el primer capítulo se analizan los principales tipos de vulnerabilidades de los sistemas sin formaticos. 2. El segundo capítulo se dedica al estudio de los distintos típicos de técnicas de análisis y evaluación de vulnerabilidades. 3. En el tercer capítulo se estudian los virus informáticos y otros códigos dañinos, que constituyen una de las principales amenazas para la seguridad de los sistemas informáticos 4. El cuarto capítulo se centra en la revisión de los principales aspectos relacionados con los delitos informáticos. 5. En el quinto capítulo se abordan distintos aspectos relacionados con la normativa para garantizar la protección de los datos personales y la privacidad de los ciudadanos. 6. Por último, el sexto capítulo se dedica al estudio de los cortafuegos de red.Con todo ello se pretenden aportar los contenidos necesarios para que el lector pueda trabajar en la adquisición de las siguientes capacidades profesionales, analizar y seleccionar las herramientas de auditoría y detección de vulnerabilidades del sistema informático, implantando aquellas que se adecúen a las especificaciones de seguridad informática.

Formato: Libro | Autor: Álvaro Gómez Vieites | Descripción: Este libro se dedica al estudio de la auditoría de la seguridad informática. Para ello, el contenido de esta obra se ha estructurado en seis capitulos:1. En el primer capítulo se analizan los principales tipos de vulnerabilidades de los sistemas sin formaticos. 2. El segundo capítulo se dedica al estudio de los distintos típicos de técnicas de análisis y evaluación de vulnerabilidades. 3. En el tercer capítulo se estudian los virus informáticos y otros códigos dañinos, que constituyen una de las principales amenazas para la seguridad de los sistemas informáticos 4. El cuarto capítulo se centra en la revisión de los principales aspectos relacionados con los delitos informáticos. 5. En el quinto capítulo se abordan distintos aspectos relacionados con la normativa para garantizar la protección de los datos personales y la privacidad de los ciudadanos. 6. Por último, el sexto capítulo se dedica al estudio de los cortafuegos de red.Con todo ello se pretenden aportar los contenidos necesarios para que el lector pueda trabajar en la adquisición de las siguientes capacidades profesionales, analizar y seleccionar las herramientas de auditoría y detección de vulnerabilidades del sistema informático, implantando aquellas que se adecúen a las especificaciones de seguridad informática. Complemento webFormato: Libro | Autores: Leonel Yescas y Liz Monsalve | Descripción: Hoy en día Excel es una de las herramientas más comunes de la paquetería de Office, aunque su correcto y completo funcionamiento puede ser difícil de abordar; en este libro se plasma de forma amigable el uso de las herramientas que la nueva versión de Excel 2019 trae consigo.

Complemento webFormato: Libro | Autores: Leonel Yescas y Liz Monsalve | Descripción: Hoy en día Excel es una de las herramientas más comunes de la paquetería de Office, aunque su correcto y completo funcionamiento puede ser difícil de abordar; en este libro se plasma de forma amigable el uso de las herramientas que la nueva versión de Excel 2019 trae consigo. Formato: Ebook | El hormigón es una piedra artificial formada al mezclar apropiadamente cuatro componentes básicos: cemento agregado fino, agregado grueso, agua y eventualmente aditivos. Las propiedades del hormigón dependen en gran medida de la calidad y proporciones de los componentes en la mezcla, y de las condiciones de humedad y temperatura, durante los procesos de fabricación y de fraguado. Para conseguir propiedades especiales del hormigón (mejor trabajabilidad, mayor resistencia, baja densidad, etc.), se pueden añadir otros componentes como aditivos químicos o se pueden reemplazar sus componentes básicos por componentes con características especiales como agregados livianos, agregados pesados, cementos de fraguado lento, etc.

Formato: Ebook | El hormigón es una piedra artificial formada al mezclar apropiadamente cuatro componentes básicos: cemento agregado fino, agregado grueso, agua y eventualmente aditivos. Las propiedades del hormigón dependen en gran medida de la calidad y proporciones de los componentes en la mezcla, y de las condiciones de humedad y temperatura, durante los procesos de fabricación y de fraguado. Para conseguir propiedades especiales del hormigón (mejor trabajabilidad, mayor resistencia, baja densidad, etc.), se pueden añadir otros componentes como aditivos químicos o se pueden reemplazar sus componentes básicos por componentes con características especiales como agregados livianos, agregados pesados, cementos de fraguado lento, etc. Formato: Libro | Autor: Fermín Moreno | Descripción: El objeto de esta obra es servir de herramienta en estudios superiores como manual de repaso de conceptos básicos que intervienen en las instalaciones eléctricas en general, así como para los técnicos encargados de realizar estas 10 labores. Se han desarrollado los contenidos abarcando conceptos sólidos acompañados de ejercicios y esquemas ilustrativos. Se tratan los siguientes temas: Conductores, canalizaciones y mecanismos. Circuitos eléctricos básicos Instalaciones eléctricas en viviendas Documentación de las instalaciones Instalaciones en locales de pública concurrencia Instalaciones en locales comerciales e industriales Protección de las instalaciones Mantenimiento y detección de averías en las instalaciones eléctricas Prevención de riesgos laborales Receptores eléctricos Instalaciones de alumbrado

Formato: Libro | Autor: Fermín Moreno | Descripción: El objeto de esta obra es servir de herramienta en estudios superiores como manual de repaso de conceptos básicos que intervienen en las instalaciones eléctricas en general, así como para los técnicos encargados de realizar estas 10 labores. Se han desarrollado los contenidos abarcando conceptos sólidos acompañados de ejercicios y esquemas ilustrativos. Se tratan los siguientes temas: Conductores, canalizaciones y mecanismos. Circuitos eléctricos básicos Instalaciones eléctricas en viviendas Documentación de las instalaciones Instalaciones en locales de pública concurrencia Instalaciones en locales comerciales e industriales Protección de las instalaciones Mantenimiento y detección de averías en las instalaciones eléctricas Prevención de riesgos laborales Receptores eléctricos Instalaciones de alumbrado Formato: Ebook | Estamos en los comienzos de una nueva revolución tecnológica equiparable a la revoluciónindustrial del siglo XVIII y a la revolución de la Información (Internet) del siglo XX. Es la revolución robótica.Hoy en día nadie duda de la importancia de la robótica a nivel industrial (en estos últimos años se han instalado más robots que nunca) y tampoco nadie duda que los robots, en poco tiempo, estarán presentes en todos los ámbitos humanos (ejemplos actuales son el robot aspirador Roomba, el coche autónomo de Google, o el robot cirujano Da Vinci ).Los robots educativos permiten a los jóvenes introducirse a este mundo tecnológico y, sobre todo, son la mejor herramienta didáctica para la enseñanza de las disciplinas académicas STEM (ciencia, tecnología, ingeniería y matemática). Por eso, la robótica es una materia que se está empezando a implantar, a nivel mundial, en los planes docentes de cursos de todas las edades. Este libro incluye una completa recopilación de información y actividades prácticas relacionadas con tres de las plataformas más utilizadas en robótica educativa: Arduino, Lego y Android.Estas actividades han sido diseñadas especialmente para estudiantes y profesores de enseñanza secundaria. En particular, en la sección de Arduino el lector aprenderá a construir un robot basado en Arduino UNO o compatible y programarlo a través de la herramienta web Bitbloq de BQ. En la sección de Lego Mindstorm el lector aprenderá a programar robots basados tanto en la versión NXT o la versión Ev3 con el nuevo software Ev3-G. En la sección de Android el lector aprenderá a programar, con Appinventor, aplicaciones para tabletas o móviles Android con las que controlar robots basados en Arduino o Lego.Tanto profesores como alumnos disponen de otro libro teórico introductorio a los fundamentos básicos de la robótica. Además, en la página web www.automaticayrobotica.es el lector tendrá disponible el siguiente materialadicional:? Instrucciones para el montaje de más robots? Archivos con los códigos fuente de las actividades propuestas en este libro tanto deArduino, Lego o Android? Más actividades complementarias? Soporte

Formato: Ebook | Estamos en los comienzos de una nueva revolución tecnológica equiparable a la revoluciónindustrial del siglo XVIII y a la revolución de la Información (Internet) del siglo XX. Es la revolución robótica.Hoy en día nadie duda de la importancia de la robótica a nivel industrial (en estos últimos años se han instalado más robots que nunca) y tampoco nadie duda que los robots, en poco tiempo, estarán presentes en todos los ámbitos humanos (ejemplos actuales son el robot aspirador Roomba, el coche autónomo de Google, o el robot cirujano Da Vinci ).Los robots educativos permiten a los jóvenes introducirse a este mundo tecnológico y, sobre todo, son la mejor herramienta didáctica para la enseñanza de las disciplinas académicas STEM (ciencia, tecnología, ingeniería y matemática). Por eso, la robótica es una materia que se está empezando a implantar, a nivel mundial, en los planes docentes de cursos de todas las edades. Este libro incluye una completa recopilación de información y actividades prácticas relacionadas con tres de las plataformas más utilizadas en robótica educativa: Arduino, Lego y Android.Estas actividades han sido diseñadas especialmente para estudiantes y profesores de enseñanza secundaria. En particular, en la sección de Arduino el lector aprenderá a construir un robot basado en Arduino UNO o compatible y programarlo a través de la herramienta web Bitbloq de BQ. En la sección de Lego Mindstorm el lector aprenderá a programar robots basados tanto en la versión NXT o la versión Ev3 con el nuevo software Ev3-G. En la sección de Android el lector aprenderá a programar, con Appinventor, aplicaciones para tabletas o móviles Android con las que controlar robots basados en Arduino o Lego.Tanto profesores como alumnos disponen de otro libro teórico introductorio a los fundamentos básicos de la robótica. Además, en la página web www.automaticayrobotica.es el lector tendrá disponible el siguiente materialadicional:? Instrucciones para el montaje de más robots? Archivos con los códigos fuente de las actividades propuestas en este libro tanto deArduino, Lego o Android? Más actividades complementarias? Soporte Formato: Ebook | En los últimos años, especialmente con los documentos filtrados a la prensa por Edward Snowden y Julian Assange (WikiLeaks), la alarma social en torno al espionaje de las comunicaciones y a la falta de privacidad en nuestras transmisiones de datos en Internet se ha disparado. No sin falta de razón. La interceptación de comunicaciones y el robo de información a nivel personal, y sobre todo, corporativo y gubernamental, es un problema real. En realidad, puede que usted lo esté sufriendo y no sea consciente.El objetivo de este libro es introducir al lector en el mundo de la seguridad informática y la protección de comunicaciones digitales. Si bien es cierto que, aunque la ciencia de la criptografía y el criptoanálisis son actores elementales para comprender muchos de los ataques actuales, facilitando el diseño de contramedidas que mitiguen las escuchas de los amantes de lo ajeno, existen otras tecnologías que pueden influir positivamente en el diseño de comunicaciones y de redes informáticas más seguras.Este libro profundiza en la ciencia de la esteganografía y en su capacidad para crear canales ocultos de información que dificulten a un atacante espiar nuestras comunicaciones y robar nuestros datos. Lógicamente, la esteganografía, al igual que sucede con la criptografía, es una tecnología de doble uso y en la práctica puede ser utilizada con fines perjudiciales. De hecho, con un enfoque eminentemente práctico mediante el uso de múltiples herramientas, en los diferentes capítulos se refleja cómo poder utilizar la esteganografía para evadir mecanismos de seguridad perimetral (cortafuegos, antivirus, etc.), ocultación de código malicioso (malware), técnicas antiforense, marcado digital de información, anonimato, covert channels para fuga de información y control remoto de sistemas infectados, etc.Este es el primer libro que cubre con cierto grado de detalle y con una perspectivaglobal todas las problemáticas y virtudes vinculadas a la ocultación de datos ycomunicaciones digitales. Estoy convencido de que una vez disfrute de este textosu percepción de lo que es seguro y de lo que no cambiará por completo. Un nuevoconjunto de herramientas e ideas le perseguirán en su día a día para hacer de suscomunicaciones privadas lo que deberían ser desde un principio, confidenciales.Bienvenido a mi mundo.